搜索到

11

篇与

的结果

-

![Mikrotik RouterOS家用动态限速方案(小型企业也适用)]() Mikrotik RouterOS家用动态限速方案(小型企业也适用) i> RouterOS是一款非常灵活的路由器,功能上也可以代替运营商bras,大喵在2012年使用到至今;家里的手机电脑越来越多,这个家用动态限速方案比什么限速小包优先效果都好。mikrotik routeros家用动态限速方案第一步首先,需要将内网中,在线的主机IP,都保存到/ip firewall address-lists里面,下面会有用到,timeout就设为10分钟吧。第二步再增加同一网段的所有IP的标记,in-interface src-address和out-interface dst-address分别设置。所有标记都启用,并且关掉passthrough。:for item from=1 to=254 do={/ip firewall mangle;add chain=forward src-address="192.168.88.$item" in-interface=Lan action=mark-packet new-packet-mark="192.168.88.$item" passthrough=no comment="192.168.88.$item";add chain=forward dst-address="192.168.88.$item" out-interface=Lan action=mark-packet new-packet-mark="_192.168.88.$item" passthrough=no comment="_192.168.88.$item";}第三步然后再在queue tree里面,增加同一网段所有IP的queue包含up和down,一共254*2+2个队列需要增加。每一queue的包标记使用对应的包名称。 增加好后除了down和up这两个主队列,其它都先禁用。主队列使用paren=global,max-limit=你的最大带宽。所有子队列的max-limit=最大带宽*0.8。/queue tree;add name=down parent=global max-limit=100000000;add name=up parent=global max-limit=2000000;:for item from=1 to=254 do={add name="_192.168.88.$item" parent=down max-limit=80000000 packet-mark="_192.168.88.$item" disable=yes;add name="192.168.88.$item" parent=up max-limit=1600000 packet-mark="192.168.88.$item" disable=yes}第四步最后一部分就是限速部分,需要system scripts和scheduler来完成。计划写两个脚本,其中一个总开关检查功能。先介绍总开关功能,总开关将声明一个全局变量,用来存放上一次执行时的在线主机IP列表。总开关每三十秒运行一次(scheduler定时执行),每次运行都获取一次在线主机IP列表,将这列表与全局变量保存的IP列表对比,判断新旧在线主机IP列表是否有变化,是否有下线的主机IP(若有下线的,直接执行disable=yes关了对应的queue),若IP列表有变化,运行另外一个执行脚本,剩余的事都交给另外一个脚本了。 介绍第二个脚本功能,第二个脚本功能获取当前在线主机IP的数量,用来计算一会要使用到的limit值。建议limit=最大带宽*0.7/当前在线主机数量。事实上脚本的实际写法要比上文的介绍要复杂一些,多了一些判断什么的,但是全介绍出来的话太累人了,自行看脚本吧。代码如下:/system script;add name=onlineAddressChack source=":global onlineAddressBak;:local onlineAddressObj [/ip firewall address-list find list=onlineAddress];:local onlineAddress \"\";:foreach item in=\$onlineAddressObj do={:set onlineAddress (\$onlineAddress . \",\" . [/ip firewall address-list get \$item address]);};:set onlineAddress [:toarray \$onlineAddress];:local Tswitch 0;:if ([:typeof \$onlineAddressBak] = \"array\") do={:if (\$onlineAddress != \$onlineAddressBak) do={:set Tswitch 1;:foreach item in=\$onlineAddressBak do={:local Sswitch 1;:foreach item2 in=\$onlineAddress do={:if (\$item = \$item2) do={:set Sswitch 0;};};:if (\$Sswitch = 1) do={:local tempAddress [:tostr \$item];/queue tree set [find name=\$tempAddress] disable=yes;/queue tree set [find name=\"_\$tempAddress\"] disable=yes;:set Tswitch 1;};};};} else={:set Tswitch 1;};:if (\$Tswitch = 1) do={:set onlineAddressBak \$onlineAddress;/system script run [find name=onlineAddressChange];};";add name=onlineAddressChange source=":global onlineAddressBak;:local numOfOnlineAddress [:len \$onlineAddressBak];:local limitUp (1400000 / \$numOfOnlineAddress);:local limitDown (70000000 / \$numOfOnlineAddress);:foreach item in=\$onlineAddressBak do={/queue tree set [find name=\$item] dis=no limit-at=\$limitUp;:delay 500ms;/queue tree set [find name=\"_\$item\"] dis=no limit-at=\$limitDown;:delay 500ms;}";第二个脚本中,每执行一次queue操作,后面都有一个delay 500ms。 若各位在线设备大于30台,建议此延时值改小一点,例如400ms? 最低不要低于100ms,除非你CPU真的挺强的。最后记得手动添加scheduler定时执行。

Mikrotik RouterOS家用动态限速方案(小型企业也适用) i> RouterOS是一款非常灵活的路由器,功能上也可以代替运营商bras,大喵在2012年使用到至今;家里的手机电脑越来越多,这个家用动态限速方案比什么限速小包优先效果都好。mikrotik routeros家用动态限速方案第一步首先,需要将内网中,在线的主机IP,都保存到/ip firewall address-lists里面,下面会有用到,timeout就设为10分钟吧。第二步再增加同一网段的所有IP的标记,in-interface src-address和out-interface dst-address分别设置。所有标记都启用,并且关掉passthrough。:for item from=1 to=254 do={/ip firewall mangle;add chain=forward src-address="192.168.88.$item" in-interface=Lan action=mark-packet new-packet-mark="192.168.88.$item" passthrough=no comment="192.168.88.$item";add chain=forward dst-address="192.168.88.$item" out-interface=Lan action=mark-packet new-packet-mark="_192.168.88.$item" passthrough=no comment="_192.168.88.$item";}第三步然后再在queue tree里面,增加同一网段所有IP的queue包含up和down,一共254*2+2个队列需要增加。每一queue的包标记使用对应的包名称。 增加好后除了down和up这两个主队列,其它都先禁用。主队列使用paren=global,max-limit=你的最大带宽。所有子队列的max-limit=最大带宽*0.8。/queue tree;add name=down parent=global max-limit=100000000;add name=up parent=global max-limit=2000000;:for item from=1 to=254 do={add name="_192.168.88.$item" parent=down max-limit=80000000 packet-mark="_192.168.88.$item" disable=yes;add name="192.168.88.$item" parent=up max-limit=1600000 packet-mark="192.168.88.$item" disable=yes}第四步最后一部分就是限速部分,需要system scripts和scheduler来完成。计划写两个脚本,其中一个总开关检查功能。先介绍总开关功能,总开关将声明一个全局变量,用来存放上一次执行时的在线主机IP列表。总开关每三十秒运行一次(scheduler定时执行),每次运行都获取一次在线主机IP列表,将这列表与全局变量保存的IP列表对比,判断新旧在线主机IP列表是否有变化,是否有下线的主机IP(若有下线的,直接执行disable=yes关了对应的queue),若IP列表有变化,运行另外一个执行脚本,剩余的事都交给另外一个脚本了。 介绍第二个脚本功能,第二个脚本功能获取当前在线主机IP的数量,用来计算一会要使用到的limit值。建议limit=最大带宽*0.7/当前在线主机数量。事实上脚本的实际写法要比上文的介绍要复杂一些,多了一些判断什么的,但是全介绍出来的话太累人了,自行看脚本吧。代码如下:/system script;add name=onlineAddressChack source=":global onlineAddressBak;:local onlineAddressObj [/ip firewall address-list find list=onlineAddress];:local onlineAddress \"\";:foreach item in=\$onlineAddressObj do={:set onlineAddress (\$onlineAddress . \",\" . [/ip firewall address-list get \$item address]);};:set onlineAddress [:toarray \$onlineAddress];:local Tswitch 0;:if ([:typeof \$onlineAddressBak] = \"array\") do={:if (\$onlineAddress != \$onlineAddressBak) do={:set Tswitch 1;:foreach item in=\$onlineAddressBak do={:local Sswitch 1;:foreach item2 in=\$onlineAddress do={:if (\$item = \$item2) do={:set Sswitch 0;};};:if (\$Sswitch = 1) do={:local tempAddress [:tostr \$item];/queue tree set [find name=\$tempAddress] disable=yes;/queue tree set [find name=\"_\$tempAddress\"] disable=yes;:set Tswitch 1;};};};} else={:set Tswitch 1;};:if (\$Tswitch = 1) do={:set onlineAddressBak \$onlineAddress;/system script run [find name=onlineAddressChange];};";add name=onlineAddressChange source=":global onlineAddressBak;:local numOfOnlineAddress [:len \$onlineAddressBak];:local limitUp (1400000 / \$numOfOnlineAddress);:local limitDown (70000000 / \$numOfOnlineAddress);:foreach item in=\$onlineAddressBak do={/queue tree set [find name=\$item] dis=no limit-at=\$limitUp;:delay 500ms;/queue tree set [find name=\"_\$item\"] dis=no limit-at=\$limitDown;:delay 500ms;}";第二个脚本中,每执行一次queue操作,后面都有一个delay 500ms。 若各位在线设备大于30台,建议此延时值改小一点,例如400ms? 最低不要低于100ms,除非你CPU真的挺强的。最后记得手动添加scheduler定时执行。 -

![Mikrotik ROS实现URL劫持push推送信息和重定向(图文教程)]() Mikrotik ROS实现URL劫持push推送信息和重定向(图文教程) [mark_a]ROS的高级玩法非常多,今天就介绍下如何利用网页上弹出来的小广告,把它拦截并替换为我们做好的内容,图片,网页,flash都可以,我这里只是不对特定的目标才做代理,针对所有的80和443连接做劫持进行重定向,一般小区宽带运营商这里会用防火墙把目标添加到一个地址列表,用来做代理的目标地址,配合radius计费系统,把即将到期的用户下发另外一个IP段,再只对这个源地址做代理,实现提醒即将到期用户续费的目的,如果用户量多的话,想在哪个知名网站做点小广告,再收取点广告赞助,这点我之前深有感触,最后实在受不了这种宽带运营商,决然换了![/mark_a]网上有很多这种方法实现的ros代码,可是很多都不是真的管用,我也是掉坑了好几次,本文将以ros的winbox操作进行演示。1,分类IP,将网内IP用户归类整理,通过标记功能实现建立src2地址表,动态删除时间间隔为8小时;这一步非常重要,在建立src1地址表是需要排除src2中已经包含的地址;建立src1地址表,自动删除时间间隔为1分钟;这时我们可以看见已经生成了动态的地址表:原理解析:系统维护src1地址表的时间是1分钟,src2地址表维护时间为8小时,当一个IP地址产生连接后会被记录到src1和src2中,但是src1中的地址只能生存1分钟,它检测到在src2中已经存在该地址后会在1分钟后删除掉该地址,接下来我们只需要处理src1中的地址即可。2,劫持与重定向处理劫持也就是替换连接,地址栏的地址不变,但是网页实体已经被替换;重定向不同于劫持,地址栏地址会转向到一个新地址;劫持的实现:然后即可在该ip下的端口绑定一个html页面来展示,用户的地址栏地址保持不变。重定向的实现:该重定向规则只能定向到自身的某个端口上,然后我们交给web-proxy来搞定通过ros的代理端口8088来处理,该端口会将所有请求禁止并跳转到指定的地址,然后打开浏览器,打开任意网页都会被跳转,当然只针对src1地址表中的ip用户。3,关于网页篡改及弹窗的实现:该方面主要进行匹配网页中的元素,然后做替换处理,按照本思路来处理并不难,比如:/ip proxy access add action=deny comment="" disabled=no path=/othercity/all.htm redirect-to=\ 192.168.0.2/qqpush.html add action=deny comment="" disabled=no path=/img/baidu_logo.gif redirect-to=\ 192.168.0.2/logo.gif add action=deny comment="" disabled=no path=/images/ad_router_club.gif \ redirect-to=192.168.0.2/routerclub.gif add action=deny comment="" disabled=no path=\ /upload/2019-01-11/guanggaotupian.gif redirect-to=192.168.0.2/00.gif电信运营商都是用类似这种手法,有兴趣可以试一下

Mikrotik ROS实现URL劫持push推送信息和重定向(图文教程) [mark_a]ROS的高级玩法非常多,今天就介绍下如何利用网页上弹出来的小广告,把它拦截并替换为我们做好的内容,图片,网页,flash都可以,我这里只是不对特定的目标才做代理,针对所有的80和443连接做劫持进行重定向,一般小区宽带运营商这里会用防火墙把目标添加到一个地址列表,用来做代理的目标地址,配合radius计费系统,把即将到期的用户下发另外一个IP段,再只对这个源地址做代理,实现提醒即将到期用户续费的目的,如果用户量多的话,想在哪个知名网站做点小广告,再收取点广告赞助,这点我之前深有感触,最后实在受不了这种宽带运营商,决然换了![/mark_a]网上有很多这种方法实现的ros代码,可是很多都不是真的管用,我也是掉坑了好几次,本文将以ros的winbox操作进行演示。1,分类IP,将网内IP用户归类整理,通过标记功能实现建立src2地址表,动态删除时间间隔为8小时;这一步非常重要,在建立src1地址表是需要排除src2中已经包含的地址;建立src1地址表,自动删除时间间隔为1分钟;这时我们可以看见已经生成了动态的地址表:原理解析:系统维护src1地址表的时间是1分钟,src2地址表维护时间为8小时,当一个IP地址产生连接后会被记录到src1和src2中,但是src1中的地址只能生存1分钟,它检测到在src2中已经存在该地址后会在1分钟后删除掉该地址,接下来我们只需要处理src1中的地址即可。2,劫持与重定向处理劫持也就是替换连接,地址栏的地址不变,但是网页实体已经被替换;重定向不同于劫持,地址栏地址会转向到一个新地址;劫持的实现:然后即可在该ip下的端口绑定一个html页面来展示,用户的地址栏地址保持不变。重定向的实现:该重定向规则只能定向到自身的某个端口上,然后我们交给web-proxy来搞定通过ros的代理端口8088来处理,该端口会将所有请求禁止并跳转到指定的地址,然后打开浏览器,打开任意网页都会被跳转,当然只针对src1地址表中的ip用户。3,关于网页篡改及弹窗的实现:该方面主要进行匹配网页中的元素,然后做替换处理,按照本思路来处理并不难,比如:/ip proxy access add action=deny comment="" disabled=no path=/othercity/all.htm redirect-to=\ 192.168.0.2/qqpush.html add action=deny comment="" disabled=no path=/img/baidu_logo.gif redirect-to=\ 192.168.0.2/logo.gif add action=deny comment="" disabled=no path=/images/ad_router_club.gif \ redirect-to=192.168.0.2/routerclub.gif add action=deny comment="" disabled=no path=\ /upload/2019-01-11/guanggaotupian.gif redirect-to=192.168.0.2/00.gif电信运营商都是用类似这种手法,有兴趣可以试一下 -

![Mikrotik RouterOS 基本安全防范设置]() Mikrotik RouterOS 基本安全防范设置 针对MikroTik近期的一些漏洞做一些安全设置措施 将默认用户名admin更改为其他名称 /user set 0 name=myros 设置高强度的密码 /user set 0 password=“d*@bBsweUBe3@” 通过IP地址访问 /user set 0 allowed-address=xxxx/yy 只保留安全的服务 /ip service disable telnet,ftp,www,api,api-ssl ⚠️注意:该操作会禁用Telnet,FTP,WWW,API,API-SSL 更改默认端口,这将立即停止大多数随机SSH暴力登录尝试 /ip service set ssh port=2200 设置Winbox允许登陆的网段 /ip service set winbox address=192.168.88.0/24 禁用mac-telnet服务 /tool mac-server set allowed-interface-list=none 禁用mac-winbox服务 /tool mac-server mac-winbox set allowed-interface-list=none 禁用mac-ping服务 /tool mac-server ping set enabled=no 邻居发现 MikroTik邻居发现协议用于显示和识别网络中的其他MikroTik设备,禁用所有接口上的邻居发现 禁用IPv4 的邻居发现协议 /ip neighbor discovery-settings set discover-interface-list=none 禁用IPv6 的邻居发现协议 /ipv6 nd set [find] disabled=yes 带宽服务器用于测试两个MikroTik路由器之间的吞吐量,请在测试后禁用它。 /tool bandwidth-server set enabled=no DNS缓存 /ip dns set allow-remote-requests=no 设置更安全的SSH访问,打开SSH强加密 /ip ssh set strong-crypto=yes 关闭 Proxy,Socks代理 /ip proxy set enabled=no /ip socks set enabled=no MikroTik UPnP服务(通用即插即用协议) /ip upnp set enabled=no MikroTik自带的DDNS服务器(动态域名解析) 如果不是使用的话请用以下命令禁用 /ip cloud set ddns-enabled=no update-time=no 某些型号的RouterBOARD有LCD模块用于信息显示。 /lcd set enabled=no 如果你的路由器不提供VPN服务,请用以下命令关闭VPN /interface l2tp-server server set enabled=no /interface pptp-server server set enabled=no /interface sstp-server server set enabled=no /interface ovpn-server server set enabled=no 禁用在设备上使用Radius进行授权 /user aaa set use-radius=no ⚠️⚠️⚠️⚠️移除操作请慎用 /radius remove numbers=[/radius find]

Mikrotik RouterOS 基本安全防范设置 针对MikroTik近期的一些漏洞做一些安全设置措施 将默认用户名admin更改为其他名称 /user set 0 name=myros 设置高强度的密码 /user set 0 password=“d*@bBsweUBe3@” 通过IP地址访问 /user set 0 allowed-address=xxxx/yy 只保留安全的服务 /ip service disable telnet,ftp,www,api,api-ssl ⚠️注意:该操作会禁用Telnet,FTP,WWW,API,API-SSL 更改默认端口,这将立即停止大多数随机SSH暴力登录尝试 /ip service set ssh port=2200 设置Winbox允许登陆的网段 /ip service set winbox address=192.168.88.0/24 禁用mac-telnet服务 /tool mac-server set allowed-interface-list=none 禁用mac-winbox服务 /tool mac-server mac-winbox set allowed-interface-list=none 禁用mac-ping服务 /tool mac-server ping set enabled=no 邻居发现 MikroTik邻居发现协议用于显示和识别网络中的其他MikroTik设备,禁用所有接口上的邻居发现 禁用IPv4 的邻居发现协议 /ip neighbor discovery-settings set discover-interface-list=none 禁用IPv6 的邻居发现协议 /ipv6 nd set [find] disabled=yes 带宽服务器用于测试两个MikroTik路由器之间的吞吐量,请在测试后禁用它。 /tool bandwidth-server set enabled=no DNS缓存 /ip dns set allow-remote-requests=no 设置更安全的SSH访问,打开SSH强加密 /ip ssh set strong-crypto=yes 关闭 Proxy,Socks代理 /ip proxy set enabled=no /ip socks set enabled=no MikroTik UPnP服务(通用即插即用协议) /ip upnp set enabled=no MikroTik自带的DDNS服务器(动态域名解析) 如果不是使用的话请用以下命令禁用 /ip cloud set ddns-enabled=no update-time=no 某些型号的RouterBOARD有LCD模块用于信息显示。 /lcd set enabled=no 如果你的路由器不提供VPN服务,请用以下命令关闭VPN /interface l2tp-server server set enabled=no /interface pptp-server server set enabled=no /interface sstp-server server set enabled=no /interface ovpn-server server set enabled=no 禁用在设备上使用Radius进行授权 /user aaa set use-radius=no ⚠️⚠️⚠️⚠️移除操作请慎用 /radius remove numbers=[/radius find] -

![RouteOS下使用dnspod的ddns]() RouteOS下使用dnspod的ddns 强制赋值变量为:code,token,domain_id,record_id 可选变量为:sub_domain,record_type,record_line,value 当变量sub_domain为空时,PHP自动赋值为:『routeos』 当变量record_type为空时,php自动赋值为:『A』 当变量record_line为空时,PHP自动赋值为:『默认』 当变量value为空时,php自动获取当前请求的IP为其值 PHP$realip = getIP(); $code = $_GET['code']; $token = $_GET['token']; $domain_id = $_GET['domain_id']; $record_id = $_GET['record_id']; $sub_domain = $_GET['sub_domain']; $value = $_GET['value']; $record_type = $_GET['record_type']; $record_line = $_GET['record_line']; if (empty($code)) { exit('code empty.'); } if (empty($token)) { exit('token empty.'); } if (empty($domain_id)) { exit('domain_id empty.'); } if (empty($record_id)) { exit('record_id empty.'); } if (empty($sub_domain)) { $sub_domain = "routeos"; } if (empty($record_type)) { $record_type = "A"; } if (empty($record_line)) { $record_line = "默认"; } if (empty($value)) { $value = $realip; } $ip = checkIP($code, $token, $domain_id, $record_id); if (empty($ip)) { exit('ip empty.'); } if ($ip == $value) { exit("IP一致."); } $ch = curl_init(); curl_setopt($ch, CURLOPT_URL, "https://dnsapi.cn/Record.Modify"); curl_setopt($ch, CURLOPT_POST, 1); curl_setopt($ch, CURLOPT_SSL_VERIFYPEER, false); curl_setopt($ch, CURLOPT_POSTFIELDS, "login_token=" . $code . "," . $token . "&format=json&domain_id=" . $domain_id . "&record_id=" . $record_id . "&sub_domain=" . $sub_domain . "&value=" . $value . "&record_type=" . $record_type . "&record_line=" . "$record_line"); curl_setopt($ch, CURLOPT_RETURNTRANSFER, true); $server_output = curl_exec($ch); curl_close($ch); exit('ok'); function checkIP($code, $token, $domain_id, $record_id ) { $ch = curl_init(); curl_setopt($ch, CURLOPT_URL, "https://dnsapi.cn/Record.Info"); curl_setopt($ch, CURLOPT_POST, 1); curl_setopt($ch, CURLOPT_SSL_VERIFYPEER, false); curl_setopt($ch, CURLOPT_POSTFIELDS, "login_token=" . $code . "," . $token . "&format=json&domain_id=" . $domain_id . "&record_id=" . $record_id . ""); curl_setopt($ch, CURLOPT_RETURNTRANSFER, true); $server_output = curl_exec($ch); curl_close($ch); $json = json_decode($server_output, TRUE); return $json['record']['value']; } function getIP(){ if (@$_SERVER["HTTP_X_FORWARDED_FOR"]) $ip = $_SERVER["HTTP_X_FORWARDED_FOR"]; else if (@$_SERVER["HTTP_CLIENT_IP"]) $ip = $_SERVER["HTTP_CLIENT_IP"]; else if (@$_SERVER["REMOTE_ADDR"]) $ip = $_SERVER["REMOTE_ADDR"]; else if (@getenv("HTTP_X_FORWARDED_FOR")) $ip = getenv("HTTP_X_FORWARDED_FOR"); else if (@getenv("HTTP_CLIENT_IP")) $ip = getenv("HTTP_CLIENT_IP"); else if (@getenv("REMOTE_ADDR")) $ip = getenv("REMOTE_ADDR"); else $ip = "Unknown"; return $ip; } RouteOS 6.x:global id "200000" :global token "*****************25712a6430c5f2" :global domainid "830000" :global recordid "295000000" :global subdomain "routeos" :global xx "https://www.dwhd.org/dnspod_2.php?code=$id&token=$token&domain_id=$domainid&record_id=$recordid" /tool fetch url=("$xx") mode=https keep-result=yes dst-path=ddns.txt RouteOS 5.x:global id "200000" :global token "*****************25712a6430c5f2" :global domainid "830000" :global recordid "295000000" :global subdomain "routeos" :global xx "http://www.dwhd.org/dnspod_2.php?code=$id&token=$token&domain_id=$domainid&record_id=$recordid" /tool fetch url=("$xx") mode=http keep-result=yes dst-path=ddns.txt

RouteOS下使用dnspod的ddns 强制赋值变量为:code,token,domain_id,record_id 可选变量为:sub_domain,record_type,record_line,value 当变量sub_domain为空时,PHP自动赋值为:『routeos』 当变量record_type为空时,php自动赋值为:『A』 当变量record_line为空时,PHP自动赋值为:『默认』 当变量value为空时,php自动获取当前请求的IP为其值 PHP$realip = getIP(); $code = $_GET['code']; $token = $_GET['token']; $domain_id = $_GET['domain_id']; $record_id = $_GET['record_id']; $sub_domain = $_GET['sub_domain']; $value = $_GET['value']; $record_type = $_GET['record_type']; $record_line = $_GET['record_line']; if (empty($code)) { exit('code empty.'); } if (empty($token)) { exit('token empty.'); } if (empty($domain_id)) { exit('domain_id empty.'); } if (empty($record_id)) { exit('record_id empty.'); } if (empty($sub_domain)) { $sub_domain = "routeos"; } if (empty($record_type)) { $record_type = "A"; } if (empty($record_line)) { $record_line = "默认"; } if (empty($value)) { $value = $realip; } $ip = checkIP($code, $token, $domain_id, $record_id); if (empty($ip)) { exit('ip empty.'); } if ($ip == $value) { exit("IP一致."); } $ch = curl_init(); curl_setopt($ch, CURLOPT_URL, "https://dnsapi.cn/Record.Modify"); curl_setopt($ch, CURLOPT_POST, 1); curl_setopt($ch, CURLOPT_SSL_VERIFYPEER, false); curl_setopt($ch, CURLOPT_POSTFIELDS, "login_token=" . $code . "," . $token . "&format=json&domain_id=" . $domain_id . "&record_id=" . $record_id . "&sub_domain=" . $sub_domain . "&value=" . $value . "&record_type=" . $record_type . "&record_line=" . "$record_line"); curl_setopt($ch, CURLOPT_RETURNTRANSFER, true); $server_output = curl_exec($ch); curl_close($ch); exit('ok'); function checkIP($code, $token, $domain_id, $record_id ) { $ch = curl_init(); curl_setopt($ch, CURLOPT_URL, "https://dnsapi.cn/Record.Info"); curl_setopt($ch, CURLOPT_POST, 1); curl_setopt($ch, CURLOPT_SSL_VERIFYPEER, false); curl_setopt($ch, CURLOPT_POSTFIELDS, "login_token=" . $code . "," . $token . "&format=json&domain_id=" . $domain_id . "&record_id=" . $record_id . ""); curl_setopt($ch, CURLOPT_RETURNTRANSFER, true); $server_output = curl_exec($ch); curl_close($ch); $json = json_decode($server_output, TRUE); return $json['record']['value']; } function getIP(){ if (@$_SERVER["HTTP_X_FORWARDED_FOR"]) $ip = $_SERVER["HTTP_X_FORWARDED_FOR"]; else if (@$_SERVER["HTTP_CLIENT_IP"]) $ip = $_SERVER["HTTP_CLIENT_IP"]; else if (@$_SERVER["REMOTE_ADDR"]) $ip = $_SERVER["REMOTE_ADDR"]; else if (@getenv("HTTP_X_FORWARDED_FOR")) $ip = getenv("HTTP_X_FORWARDED_FOR"); else if (@getenv("HTTP_CLIENT_IP")) $ip = getenv("HTTP_CLIENT_IP"); else if (@getenv("REMOTE_ADDR")) $ip = getenv("REMOTE_ADDR"); else $ip = "Unknown"; return $ip; } RouteOS 6.x:global id "200000" :global token "*****************25712a6430c5f2" :global domainid "830000" :global recordid "295000000" :global subdomain "routeos" :global xx "https://www.dwhd.org/dnspod_2.php?code=$id&token=$token&domain_id=$domainid&record_id=$recordid" /tool fetch url=("$xx") mode=https keep-result=yes dst-path=ddns.txt RouteOS 5.x:global id "200000" :global token "*****************25712a6430c5f2" :global domainid "830000" :global recordid "295000000" :global subdomain "routeos" :global xx "http://www.dwhd.org/dnspod_2.php?code=$id&token=$token&domain_id=$domainid&record_id=$recordid" /tool fetch url=("$xx") mode=http keep-result=yes dst-path=ddns.txt -

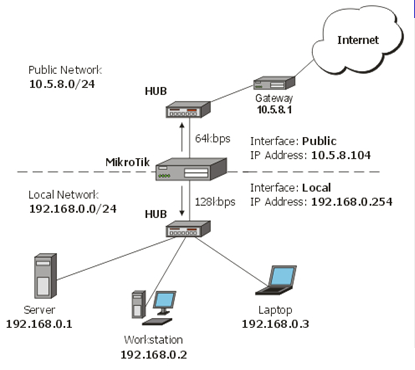

![Simple Queue简单配置]() Simple Queue简单配置 功能包:system等级: Level 3操作路径: /queue simple在/queue simple创建一个流控配置项目,会分别有三个独立的队列,分别是 global-in, global-out和 global-total. 如果在/queue simple创建一个默认队列规则(无流控限制、queue type为默认),并且该队列没有子队列,即这样的队列实际上没有创建。如果队列只配置了upload/download流控属性,global-total队列可以被忽略。如果仔细观察,当建立一条queue simple规则同时在queue tree可以瞬间看到3条规则的建立,然后被隐藏到后台,即queue simple被建立在queue tree下。Simple queues是有序对队列即FIFO,每个数据包都必须经过每一个队列处理,直到最后一条队列规则,即如果有1000条队列,匹配的队列规则是排列在第1000条,那么数据包过经过前面999条后,才能到达该规则。 因此Simple queue在出现大量队列规则后,处理效率会降低。在v6大改动后,simple queue已经具备了和queue tree相同的等级流控功能。在v6前simple queue使用的是FIFO算法,后v6之后FIFO算法已经取消,优化了RouterOS在流控处理性能。 P2P流量队列 计划时间任务执行队列规则 优先级队列 从 /ip firewall mangle 使用多重包标记 双向流控(对上行和下行的带宽限制) 应用举例下面假设我们想要对网络192.168.0.0/24流量限制为:下行1Mb上行512kb,这里我们需要让服务器192.168.0.1不受流量控制。网络的基本设置如图:这里我们使用(simple queue)简单队列,首先我们配置RouterOS的IP地址、网关和NAT等基本网络参数:[admin@MikroTik] ip address> print Flags: X – disabled, I – invalid, D – dynamic # ADDRESS NETWORK BROADCAST INTERFACE 0 192.168.0.254/24 192.168.0.0 192.168.0.255 Local 1 10.5.8.104/24 10.5.8.0 10.5.8.255 Public [admin@MikroTik] ip address>路由配置:[admin@MikroTik] ip route> print Flags: X – disabled, A – active, D – dynamic, C – connect, S – static, r – rip, b – bgp, o – ospf # DST-ADDRESS G GATEWAY DISTANCE INTERFACE 0 ADC 10.5.8.0/24 Public 1 ADC 192.168.0.0/24 Local 2 A S 0.0.0.0/0 r 10.5.8.1 Public [admin@MikroTik] ip route>最后不要忘记在ip firewall nat中配置src-nat的伪装或nat,做地址转换操作。为网络192.168.0.0/24的所有客户端添加一个限制下载流量为2Mb上传流量1Mb的简单队列规则。[admin@MikroTik] queue simple> add name=Limit-Local target-address=192.168.0.0/24 max-limit=1000000/2000000 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=1000000/2000000 total-queue=default [admin@MikroTik] queue simple>max-limit限制了最大可用带宽,从客户的角度看,参数target-addresses定义限制带宽的目标网络或者主机(也可以用逗号分隔开网络段或主机地址)。这里不想让服务器受到我们添加上面规则的任何流量限制,我们可以通过添加一个没有任何限制的规则(max-limit=0/0代表没有任何限制)并把它移到列表的顶部:[admin@MikroTik] queue simple> add name=Server target-addresses=192.168.0.1/32 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=65536/131072 total-queue=default 1 name=”Server” target-addresses=192.168.0.1/32 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=0/0 total-queue=default使用move命令将第二条规则移动到第一条,即从编号1,移动到编号0,用于queue simple中FIFO的优先顺序(注意:v6.0后FIFO算法被取消,所以不存在move命令)[admin@MikroTik] queue simple> move 1 0 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Server” target-addresses=192.168.0.1/32 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=0/0 total-queue=default 1 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=65536/131072 total-queue=default [admin@MikroTik] queue simple>

Simple Queue简单配置 功能包:system等级: Level 3操作路径: /queue simple在/queue simple创建一个流控配置项目,会分别有三个独立的队列,分别是 global-in, global-out和 global-total. 如果在/queue simple创建一个默认队列规则(无流控限制、queue type为默认),并且该队列没有子队列,即这样的队列实际上没有创建。如果队列只配置了upload/download流控属性,global-total队列可以被忽略。如果仔细观察,当建立一条queue simple规则同时在queue tree可以瞬间看到3条规则的建立,然后被隐藏到后台,即queue simple被建立在queue tree下。Simple queues是有序对队列即FIFO,每个数据包都必须经过每一个队列处理,直到最后一条队列规则,即如果有1000条队列,匹配的队列规则是排列在第1000条,那么数据包过经过前面999条后,才能到达该规则。 因此Simple queue在出现大量队列规则后,处理效率会降低。在v6大改动后,simple queue已经具备了和queue tree相同的等级流控功能。在v6前simple queue使用的是FIFO算法,后v6之后FIFO算法已经取消,优化了RouterOS在流控处理性能。 P2P流量队列 计划时间任务执行队列规则 优先级队列 从 /ip firewall mangle 使用多重包标记 双向流控(对上行和下行的带宽限制) 应用举例下面假设我们想要对网络192.168.0.0/24流量限制为:下行1Mb上行512kb,这里我们需要让服务器192.168.0.1不受流量控制。网络的基本设置如图:这里我们使用(simple queue)简单队列,首先我们配置RouterOS的IP地址、网关和NAT等基本网络参数:[admin@MikroTik] ip address> print Flags: X – disabled, I – invalid, D – dynamic # ADDRESS NETWORK BROADCAST INTERFACE 0 192.168.0.254/24 192.168.0.0 192.168.0.255 Local 1 10.5.8.104/24 10.5.8.0 10.5.8.255 Public [admin@MikroTik] ip address>路由配置:[admin@MikroTik] ip route> print Flags: X – disabled, A – active, D – dynamic, C – connect, S – static, r – rip, b – bgp, o – ospf # DST-ADDRESS G GATEWAY DISTANCE INTERFACE 0 ADC 10.5.8.0/24 Public 1 ADC 192.168.0.0/24 Local 2 A S 0.0.0.0/0 r 10.5.8.1 Public [admin@MikroTik] ip route>最后不要忘记在ip firewall nat中配置src-nat的伪装或nat,做地址转换操作。为网络192.168.0.0/24的所有客户端添加一个限制下载流量为2Mb上传流量1Mb的简单队列规则。[admin@MikroTik] queue simple> add name=Limit-Local target-address=192.168.0.0/24 max-limit=1000000/2000000 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=1000000/2000000 total-queue=default [admin@MikroTik] queue simple>max-limit限制了最大可用带宽,从客户的角度看,参数target-addresses定义限制带宽的目标网络或者主机(也可以用逗号分隔开网络段或主机地址)。这里不想让服务器受到我们添加上面规则的任何流量限制,我们可以通过添加一个没有任何限制的规则(max-limit=0/0代表没有任何限制)并把它移到列表的顶部:[admin@MikroTik] queue simple> add name=Server target-addresses=192.168.0.1/32 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=65536/131072 total-queue=default 1 name=”Server” target-addresses=192.168.0.1/32 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=0/0 total-queue=default使用move命令将第二条规则移动到第一条,即从编号1,移动到编号0,用于queue simple中FIFO的优先顺序(注意:v6.0后FIFO算法被取消,所以不存在move命令)[admin@MikroTik] queue simple> move 1 0 [admin@MikroTik] queue simple> print Flags: X – disabled, I – invalid, D – dynamic 0 name=”Server” target-addresses=192.168.0.1/32 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=0/0 total-queue=default 1 name=”Limit-Local” target-addresses=192.168.0.0/24 dst-address=0.0.0.0/0 parent=none priority=8 queue=default/default limit-at=0/0 max-limit=65536/131072 total-queue=default [admin@MikroTik] queue simple> -

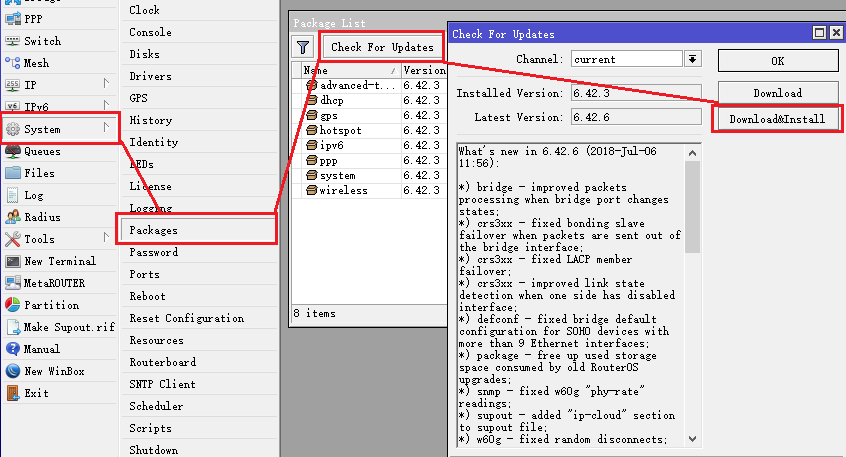

![近期Mikrotik-RouterOS的几个漏洞说明]() 近期Mikrotik-RouterOS的几个漏洞说明 关于WEB 服务的漏洞WikiLeaks 开始使用一个新的代号 Vault 7 作为美国中情局(CIA)的敏感信息披露计划,这次被发布的第一份档案 Year Zero 大小高达 513MB,一共包含 8,761 份相关敏感文档。根据维基解密的阐述,这份包含了大量 0day,恶意软件,病毒,木马以及相关文档的高度机密资料,在美国政府黑客和承包商之间传播,其中有人向维基解密提交了这份绝密档案的部分内容。关于www服务器的漏洞,是从2017年维基解密公布新的代号 Vault 7的文档,据维基解密的阐述,这份包含了大量 0day,恶意软件,病毒,木马以及相关文档的高度机密资料,在美国政府黑客和承包商之间传播,其中有人向维基解密提交了这份绝密档案的部分内容。如果没有防火墙来保护www服务,该漏洞直接影响到RouterOS的webfig网页配置接口,MikroTik修改该漏洞从6.37.5 Bugfix 版本和6.38.5 发行版本,这两个版本都是在2017年3月9日发布该漏洞后来被几个恶意攻击利用,并且影响到之前未修复的RouterOS,以及将www服务端口(TCP 80端口)开放给不信任网络RouterOS系统。1、VPNfilter在2018年5月22日,MikroTik接到Cisco通知,一个恶意工具VPNfilter在多个网络设备中被发现,其中包括三款MikroTik的设备。MikroTik高度重视,该恶意软件通过RouterOS的一个漏洞安装进系统,但在2017年3月,MikroTik已经修补过该漏洞,被攻击的是老版本的RouterOS。因此建议尽快升级RouterOS最新版本,如果有更多关于该漏洞的消息请与MikroTik联系(support@mikrotik.com)。如果你运行的RouterOS版本是在2017年3月之前(6.37.5 bugifx版本和6.38.5发行版本),并且允许不信任网络访问设备的www服务(TCP 80端口)P.S: VPNfilter这个名字只是被发现的恶意软件的代号(更具体地说,是一个假的可执行名称),这个工具的执行方式与VPN隧道没有关联. 从基本的角度看,恶意软件可以嗅探某些类型的流量,并将其发送到某个地方,或者让路由器系统崩溃。2、流氓僵尸工具近期MikroTik官方注意到,一款流氓僵尸网络正在扫描随机的公共IP地址,以找到那些打开Winbox(TCP 8291)和WWW(TCP 80)端口的RouterOS,并利用以上描述的几个漏洞进行恶意攻击。注意Winbox与该漏洞没有关系,只是利用winbox的端口来识别MikroTik的RouterOS设备,当识别到后,会继续尝试通过TCP 80端口攻击如果在最近一年时间未升级过RouterOS,强烈的建议升级你的RouterOS设备,仅需要在winbox中打开/system packages 点击check for updates,选择Download&install,即可升级(确保RouterOS能正常连接网络,并在ip->dns下配置好dns服务器)对于80端口的RouterOS如何确定是否安全?– 如果你在最近一年内升级了RouterOS,是安全的 – 如果你在ip service关闭掉了www服务,是安全的 – 如果你有防火墙配置保护TCP 80端口,确保配置正确,是安全的 – 如果你的Hotspot只对局域网服务,但Webfig不能访问,是安全的 – 如果你的User Manager只对局域网服务,但Webfig不能访问,是安全的. – 如果你修改了Winbox默认端口,你可以幸免不会被扫描到,但并不代表不会被感染 – 如果你关闭Winbox端口,你可以幸免不会被扫描到,但并不代表不会被感染 – 如果”ip service”的 “allowed-from” 参数设置了信任网络,在信任网络内没有被感染设备,是安全的 – 如果Webfig仅局域网可访问,需要小心被局域网感染设备所利用如果保护?1、升级RouterOS最新版本,升级方式:Winbox中打开/system packages 点击check for updates,选择Download&install 升级 2、修改你的RouterOS所有管理员密码 3、根据MikroTik官方指南保护你的设备,下面是官方提供的保护路由器的防火墙规则介绍 https://wiki.mikrotik.com/wiki/Manual:Securing_Your_Router 如果监测?– 升级到6.38.5或更高版本,将会删除掉漏洞文件,修改密码,安全之前提到的方法保护到TCP 80端口 – 如果你升级设备后,仍然能看通过telnet或其他方式非法访问你的路由器,请打开Tool/torch工具,找到攻击源,但你本地网络的其他设备被感染,也请及时做出升级处理和安全措施关于Winbox漏洞RouterOS发现一个新的漏洞,针对RouterOS v6.29以后的版本,从6.29到6.43rc3受到该漏洞影响。这个漏洞与之前的TCP 80端口不同,这个是直接针对Winbox 8291端口漏洞说明:该漏洞通过一个特定的工具连接winbox端口(tcp/8291),并获取系统管理员的数据文件,从而得到RouterOS的登录账号和密码。受影响版本:6.29到6.43rc3受到该漏洞影响,从v6.40.8、v6.42.1和v6.43rc4修复该漏洞,请大家及时更新版本! 升级完成后,及时更改密码升级操作:/system packages 点击check for updates,选择Download&install 升级

近期Mikrotik-RouterOS的几个漏洞说明 关于WEB 服务的漏洞WikiLeaks 开始使用一个新的代号 Vault 7 作为美国中情局(CIA)的敏感信息披露计划,这次被发布的第一份档案 Year Zero 大小高达 513MB,一共包含 8,761 份相关敏感文档。根据维基解密的阐述,这份包含了大量 0day,恶意软件,病毒,木马以及相关文档的高度机密资料,在美国政府黑客和承包商之间传播,其中有人向维基解密提交了这份绝密档案的部分内容。关于www服务器的漏洞,是从2017年维基解密公布新的代号 Vault 7的文档,据维基解密的阐述,这份包含了大量 0day,恶意软件,病毒,木马以及相关文档的高度机密资料,在美国政府黑客和承包商之间传播,其中有人向维基解密提交了这份绝密档案的部分内容。如果没有防火墙来保护www服务,该漏洞直接影响到RouterOS的webfig网页配置接口,MikroTik修改该漏洞从6.37.5 Bugfix 版本和6.38.5 发行版本,这两个版本都是在2017年3月9日发布该漏洞后来被几个恶意攻击利用,并且影响到之前未修复的RouterOS,以及将www服务端口(TCP 80端口)开放给不信任网络RouterOS系统。1、VPNfilter在2018年5月22日,MikroTik接到Cisco通知,一个恶意工具VPNfilter在多个网络设备中被发现,其中包括三款MikroTik的设备。MikroTik高度重视,该恶意软件通过RouterOS的一个漏洞安装进系统,但在2017年3月,MikroTik已经修补过该漏洞,被攻击的是老版本的RouterOS。因此建议尽快升级RouterOS最新版本,如果有更多关于该漏洞的消息请与MikroTik联系(support@mikrotik.com)。如果你运行的RouterOS版本是在2017年3月之前(6.37.5 bugifx版本和6.38.5发行版本),并且允许不信任网络访问设备的www服务(TCP 80端口)P.S: VPNfilter这个名字只是被发现的恶意软件的代号(更具体地说,是一个假的可执行名称),这个工具的执行方式与VPN隧道没有关联. 从基本的角度看,恶意软件可以嗅探某些类型的流量,并将其发送到某个地方,或者让路由器系统崩溃。2、流氓僵尸工具近期MikroTik官方注意到,一款流氓僵尸网络正在扫描随机的公共IP地址,以找到那些打开Winbox(TCP 8291)和WWW(TCP 80)端口的RouterOS,并利用以上描述的几个漏洞进行恶意攻击。注意Winbox与该漏洞没有关系,只是利用winbox的端口来识别MikroTik的RouterOS设备,当识别到后,会继续尝试通过TCP 80端口攻击如果在最近一年时间未升级过RouterOS,强烈的建议升级你的RouterOS设备,仅需要在winbox中打开/system packages 点击check for updates,选择Download&install,即可升级(确保RouterOS能正常连接网络,并在ip->dns下配置好dns服务器)对于80端口的RouterOS如何确定是否安全?– 如果你在最近一年内升级了RouterOS,是安全的 – 如果你在ip service关闭掉了www服务,是安全的 – 如果你有防火墙配置保护TCP 80端口,确保配置正确,是安全的 – 如果你的Hotspot只对局域网服务,但Webfig不能访问,是安全的 – 如果你的User Manager只对局域网服务,但Webfig不能访问,是安全的. – 如果你修改了Winbox默认端口,你可以幸免不会被扫描到,但并不代表不会被感染 – 如果你关闭Winbox端口,你可以幸免不会被扫描到,但并不代表不会被感染 – 如果”ip service”的 “allowed-from” 参数设置了信任网络,在信任网络内没有被感染设备,是安全的 – 如果Webfig仅局域网可访问,需要小心被局域网感染设备所利用如果保护?1、升级RouterOS最新版本,升级方式:Winbox中打开/system packages 点击check for updates,选择Download&install 升级 2、修改你的RouterOS所有管理员密码 3、根据MikroTik官方指南保护你的设备,下面是官方提供的保护路由器的防火墙规则介绍 https://wiki.mikrotik.com/wiki/Manual:Securing_Your_Router 如果监测?– 升级到6.38.5或更高版本,将会删除掉漏洞文件,修改密码,安全之前提到的方法保护到TCP 80端口 – 如果你升级设备后,仍然能看通过telnet或其他方式非法访问你的路由器,请打开Tool/torch工具,找到攻击源,但你本地网络的其他设备被感染,也请及时做出升级处理和安全措施关于Winbox漏洞RouterOS发现一个新的漏洞,针对RouterOS v6.29以后的版本,从6.29到6.43rc3受到该漏洞影响。这个漏洞与之前的TCP 80端口不同,这个是直接针对Winbox 8291端口漏洞说明:该漏洞通过一个特定的工具连接winbox端口(tcp/8291),并获取系统管理员的数据文件,从而得到RouterOS的登录账号和密码。受影响版本:6.29到6.43rc3受到该漏洞影响,从v6.40.8、v6.42.1和v6.43rc4修复该漏洞,请大家及时更新版本! 升级完成后,及时更改密码升级操作:/system packages 点击check for updates,选择Download&install 升级 -

![RouterOS打开网页强制跳转到指定服务器]() RouterOS打开网页强制跳转到指定服务器 今天群友有这个需求就写了个脚本,不过也是有很久没更新文章了,哈哈。#映射命令 ip firewall nat add chain=dstnat action=dst-nat to-addresses=修改为自己的服务IP to-ports=80 protocol=tcp src-address-list=Client-ip dst-port=80 disabled=yes #设置强制跳转时间 ip firewall mangle add chain=prerouting action=add-src-to-address-list protocol=tcp src-address-list=!Client-ip_2 address-list=Client-ip address-list-timeout=5s dst-port=80 disabled=yes #设置刷新间隔 ip firewall mangle add chain=prerouting action=add-src-to-address-list protocol=tcp src-address-list=Client-ip address-list=Client-ip_2 address-list-timeout=5m dst-port=80 disabled=yes来自Routeos入门

RouterOS打开网页强制跳转到指定服务器 今天群友有这个需求就写了个脚本,不过也是有很久没更新文章了,哈哈。#映射命令 ip firewall nat add chain=dstnat action=dst-nat to-addresses=修改为自己的服务IP to-ports=80 protocol=tcp src-address-list=Client-ip dst-port=80 disabled=yes #设置强制跳转时间 ip firewall mangle add chain=prerouting action=add-src-to-address-list protocol=tcp src-address-list=!Client-ip_2 address-list=Client-ip address-list-timeout=5s dst-port=80 disabled=yes #设置刷新间隔 ip firewall mangle add chain=prerouting action=add-src-to-address-list protocol=tcp src-address-list=Client-ip address-list=Client-ip_2 address-list-timeout=5m dst-port=80 disabled=yes来自Routeos入门 -

![RouterOS 官方防火墙脚本]() RouterOS 官方防火墙脚本 #使用方法:将此文本文件扩展名改为 .rsc #登录你的ROS的FTP,上传此文件 #在控制台(可用winbox 里的New Terminal)执行命令: # /import ROSofficial.rsc#注意这里的设置中假定你的外网网卡的名字是 internet #需要视情况修改(查找 / 替换)。#关于TCP连接的一些设置,主要是减少连接的存活时间 / ip firewall connection tracking set enabled=yes tcp-syn-sent-timeout=1m tcp-syn-received-timeout=1m \ tcp-established-timeout=1d tcp-fin-wait-timeout=10s \ tcp-close-wait-timeout=10s tcp-last-ack-timeout=10s \ tcp-time-wait-timeout=10s tcp-close-timeout=10s udp-timeout=10s \ udp-stream-timeout=3m icmp-timeout=10s generic-timeout=10m#删除已有的防火墙(如果有的话) :foreach i in [/ip firewall filter find] do {/ip firewall filter remove $i}#导入 RouterOS 官方防火墙脚本,这是神仙在bbs.router.net.cn上看到的。 #http://www.router.net.cn/softrouter/RouterOS/200602/3807.html #参考manual.pdf P383/615 , 396/628 # TCP/UDP packets with different destination ports coming from the same host would be treated as port scan sequence #在短时间内从同一地址用不断变化的端口向本机发送大量数据包,视为端口扫描 #短时间内同时建立大量TCP连接(超过10) ,视为 DoS 拒绝服务攻击, 进黑名单一天! #黑名单上的只能建立三个并发连接, tarpit,是不是打太极 :-) #内网的数据包不转发 #禁止从路由主机ping外网/ ip firewall filter#针对路由主机的,input add chain=input connection-state=established action=accept comment="accept established connection packets" disabled=no add chain=input connection-state=related action=accept comment="accept related connection packets" disabled=no add chain=input connection-state=invalid action=drop comment="drop invalid packets" disabled=no add chain=input protocol=tcp psd=21,3s,3,1 action=drop comment="detect and drop port scan connections" disabled=no add chain=input protocol=tcp connection-limit=3,32 src-address-list=black_list action=tarpit comment="suppress DoS attack" disabled=no add chain=input protocol=tcp connection-limit=10,32 action=add-src-to-address-list address-list=black_list address-list-timeout=1d comment="detect DoS attack" disabled=no add chain=input dst-address-type=!local action=drop comment="drop all that is not to local" disabled=no add chain=input src-address-type=!unicast action=drop comment="drop all that is not from unicast" disabled=no add chain=input protocol=icmp action=jump jump-target=ICMP comment="jump to chain ICMP" disabled=no add chain=input action=jump jump-target=services comment="jump to chain services" disabled=no add chain=input action=log log-prefix="input" comment="log everything else" disabled=yes add chain=input action=drop comment="drop everything else" disabled=no#针对ICMP数据包 add chain=ICMP protocol=icmp icmp-options=0:0-255 limit=5,5 action=accept comment="0:0 allow ping and limit for 5pac/s" disabled=no add chain=ICMP protocol=icmp icmp-options=3:3 limit=5,5 action=accept comment="3:3 allow trace and limit for 5pac/s" disabled=no add chain=ICMP protocol=icmp icmp-options=3:4 limit=5,5 action=accept comment="3:4 allow MTU discovery and limit for 5pac/s" disabled=no add chain=ICMP protocol=icmp icmp-options=8:0-255 limit=5,5 action=accept comment="8:0 and limit for 5pac/s" disabled=no add chain=ICMP protocol=icmp icmp-options=11:0-255 limit=5,5 action=accept comment="11:0 allow TTL exceeded and limit for 5pac/s" disabled=no add chain=ICMP protocol=icmp action=drop comment="Drop everything else" disabled=no#路由主机上开启的一些端口,用于路由器上的网络服务。默认没有启用几个 add chain=services src-address=127.0.0.1 dst-address=127.0.0.1 action=accept comment="accept localhost" disabled=no add chain=services protocol=tcp dst-port=20-21 action=accept comment="allow ftp" disabled=no add chain=services protocol=tcp dst-port=22 action=accept comment="allow sftp, ssh" disabled=no add chain=services protocol=tcp dst-port=23 action=accept comment="allow telnet" disabled=no add chain=services protocol=tcp dst-port=80 action=accept comment="allow http, webbox" disabled=no add chain=services protocol=tcp dst-port=8291 action=accept comment="Allow winbox" disabled=no add chain=services protocol=udp dst-port=20561 action=accept comment="allow MACwinbox " disabled=no add chain=services src-address=159.148.172.205 protocol=tcp dst-port=7828 action=accept comment="..." disabled=no # add chain=services protocol=tcp dst-port=2000 action=accept comment="Bandwidth server" disabled=yes add chain=services protocol=udp dst-port=5678 action=accept comment=" MT Discovery Protocol" disabled=yes add chain=services protocol=tcp dst-port=53 action=accept comment="allow DNS request" disabled=yes add chain=services protocol=udp dst-port=53 action=accept comment="Allow DNS request" disabled=yes add chain=services protocol=udp dst-port=1701 action=accept comment="allow L2TP" disabled=yes add chain=services protocol=tcp dst-port=1723 action=accept comment="allow PPTP" disabled=yes add chain=services protocol=gre action=accept comment="allow PPTP and EoIP" disabled=yes add chain=services protocol=ipencap action=accept comment="allow IPIP" disabled=yes add chain=services protocol=udp dst-port=1900 action=accept comment="UPnP" disabled=yes add chain=services protocol=tcp dst-port=2828 action=accept comment="UPnP" disabled=yes add chain=services protocol=udp dst-port=67-68 action=accept comment="allow DHCP" disabled=yes add chain=services protocol=tcp dst-port=8080 action=accept comment="allow Web Proxy" disabled=yes add chain=services protocol=tcp dst-port=123 action=accept comment="allow NTP" disabled=yes add chain=services protocol=tcp dst-port=161 action=accept comment="allow SNMP" disabled=yes add chain=services protocol=tcp dst-port=443 action=accept comment="allow https for Hotspot" disabled=yes add chain=services protocol=tcp dst-port=1080 action=accept comment="allow Socks for Hotspot" disabled=yes add chain=services protocol=udp dst-port=500 action=accept comment="allow IPSec connections" disabled=yes add chain=services protocol=ipsec-esp action=accept comment="allow IPSec" disabled=yes add chain=services protocol=ipsec-ah action=accept comment="allow IPSec" disabled=yes add chain=services protocol=tcp dst-port=179 action=accept comment="Allow BGP" disabled=yes add chain=services protocol=udp dst-port=520-521 action=accept comment="allow RIP" disabled=yes add chain=services protocol=ospf action=accept comment="allow OSPF" disabled=yes add chain=services protocol=udp dst-port=5000-5100 action=accept comment="allow BGP" disabled=yes add chain=services protocol=tcp dst-port=1720 action=accept comment="allow Telephony" disabled=yes add chain=services protocol=udp dst-port=1719 action=accept comment="allow Telephony" disabled=yes add chain=services protocol=vrrp action=accept comment="allow VRRP " disabled=yes#丢弃已知的病毒特征包 virus add chain=virus protocol=tcp dst-port=135-139 action=drop comment="Drop Blaster Worm" disabled=no add chain=virus protocol=udp dst-port=135-139 action=drop comment="Drop Messenger Worm" disabled=no add chain=virus protocol=tcp dst-port=445 action=drop comment="Drop Blaster Worm" disabled=no add chain=virus protocol=udp dst-port=445 action=drop comment="Drop Blaster Worm" disabled=no add chain=virus protocol=tcp dst-port=593 action=drop comment="________" disabled=no add chain=virus protocol=tcp dst-port=1024-1030 action=drop comment="________" disabled=no add chain=virus protocol=tcp dst-port=1080 action=drop comment="Drop MyDoom" disabled=no add chain=virus protocol=tcp dst-port=1214 action=drop comment="________" disabled=no add chain=virus protocol=tcp dst-port=1363 action=drop comment="ndm requester" disabled=no add chain=virus protocol=tcp dst-port=1364 action=drop comment="ndm server" disabled=no add chain=virus protocol=tcp dst-port=1368 action=drop comment="screen cast" disabled=no add chain=virus protocol=tcp dst-port=1373 action=drop comment="hromgrafx" disabled=no add chain=virus protocol=tcp dst-port=1377 action=drop comment="cichlid" disabled=no add chain=virus protocol=tcp dst-port=1433-1434 action=drop comment="Worm" disabled=no add chain=virus protocol=tcp dst-port=2745 action=drop comment="Bagle Virus" disabled=no add chain=virus protocol=tcp dst-port=2283 action=drop comment="Drop Dumaru.Y" disabled=no add chain=virus protocol=tcp dst-port=2535 action=drop comment="Drop Beagle" disabled=no add chain=virus protocol=tcp dst-port=2745 action=drop comment="Drop Beagle.C-K" disabled=no add chain=virus protocol=tcp dst-port=3127-3128 action=drop comment="Drop MyDoom" disabled=no add chain=virus protocol=tcp dst-port=3410 action=drop comment="Drop Backdoor OptixPro" disabled=no add chain=virus protocol=tcp dst-port=4444 action=drop comment="Worm" disabled=no add chain=virus protocol=udp dst-port=4444 action=drop comment="Worm" disabled=no add chain=virus protocol=tcp dst-port=5554 action=drop comment="Drop Sasser" disabled=no add chain=virus protocol=tcp dst-port=8866 action=drop comment="Drop Beagle.B" disabled=no add chain=virus protocol=tcp dst-port=9898 action=drop comment="Drop Dabber.A-B" disabled=no add chain=virus protocol=tcp dst-port=10000 action=drop comment="Drop Dumaru.Y" disabled=no add chain=virus protocol=tcp dst-port=10080 action=drop comment="Drop MyDoom.B" disabled=no add chain=virus protocol=tcp dst-port=12345 action=drop comment="Drop NetBus" disabled=no add chain=virus protocol=tcp dst-port=17300 action=drop comment="Drop Kuang2" disabled=no add chain=virus protocol=tcp dst-port=27374 action=drop comment="Drop SubSeven" disabled=no add chain=virus protocol=tcp dst-port=65506 action=drop comment="Drop PhatBot, Gaobot" disabled=no#转发的数据包 forward add chain=forward connection-state=established action=accept comment="accept established packets" disabled=no add chain=forward connection-state=related action=accept comment="accept related packets" disabled=no add chain=forward connection-state=invalid action=drop comment="drop invalid packets" disabled=no add chain=forward src-address-type=!unicast action=drop comment="drop all that is not from unicast" disabled=no add chain=forward in-interface=internet src-address-list=not_in_internet action=drop comment="drop data from bogon IP's" disabled=no add chain=forward in-interface=!internet dst-address-list=not_in_internet action=drop comment="drop data to bogon IP's" disabled=no add chain=forward protocol=icmp action=jump jump-target=ICMP comment="jump to chain ICMP" disabled=no add chain=forward action=jump jump-target=virus comment="jump to virus chain" disabled=no add chain=forward action=accept comment="Accept everything else" disabled=no#从路由主机访问外网的数据包 output add chain=output connection-state=invalid action=drop comment="drop invalid packets" disabled=no add chain=output connection-state=related action=accept comment="accept related packets" disabled=no add chain=output connection-state=established action=accept comment="accept established packets" disabled=no add chain=output action=drop comment="Drop all connections from this router" disabled=no#定义内网特殊地址列表 bogon IP / ip firewall address-list add list=not_in_internet address=0.0.0.0/8 comment="" disabled=no add list=not_in_internet address=172.16.0.0/12 comment="" disabled=no add list=not_in_internet address=192.168.0.0/16 comment="" disabled=no add list=not_in_internet address=10.0.0.0/8 comment="" disabled=no add list=not_in_internet address=169.254.0.0/16 comment="" disabled=no add list=not_in_internet address=127.0.0.0/8 comment="" disabled=no add list=not_in_internet address=224.0.0.0/3 comment="" disabled=no#默认设置,没什么改变 connection helper / ip firewall service-port set ftp ports=21 disabled=no set tftp ports=69 disabled=no set irc ports=6667 disabled=no set h323 disabled=yes set quake3 disabled=no set mms disabled=no set gre disabled=yes set pptp disabled=yes

RouterOS 官方防火墙脚本 #使用方法:将此文本文件扩展名改为 .rsc #登录你的ROS的FTP,上传此文件 #在控制台(可用winbox 里的New Terminal)执行命令: # /import ROSofficial.rsc#注意这里的设置中假定你的外网网卡的名字是 internet #需要视情况修改(查找 / 替换)。#关于TCP连接的一些设置,主要是减少连接的存活时间 / ip firewall connection tracking set enabled=yes tcp-syn-sent-timeout=1m tcp-syn-received-timeout=1m \ tcp-established-timeout=1d tcp-fin-wait-timeout=10s \ tcp-close-wait-timeout=10s tcp-last-ack-timeout=10s \ tcp-time-wait-timeout=10s tcp-close-timeout=10s udp-timeout=10s \ udp-stream-timeout=3m icmp-timeout=10s generic-timeout=10m#删除已有的防火墙(如果有的话) :foreach i in [/ip firewall filter find] do {/ip firewall filter remove $i}#导入 RouterOS 官方防火墙脚本,这是神仙在bbs.router.net.cn上看到的。 #http://www.router.net.cn/softrouter/RouterOS/200602/3807.html #参考manual.pdf P383/615 , 396/628 # TCP/UDP packets with different destination ports coming from the same host would be treated as port scan sequence #在短时间内从同一地址用不断变化的端口向本机发送大量数据包,视为端口扫描 #短时间内同时建立大量TCP连接(超过10) ,视为 DoS 拒绝服务攻击, 进黑名单一天! #黑名单上的只能建立三个并发连接, tarpit,是不是打太极 :-) #内网的数据包不转发 #禁止从路由主机ping外网/ ip firewall filter#针对路由主机的,input add chain=input connection-state=established action=accept comment="accept established connection packets" disabled=no add chain=input connection-state=related action=accept comment="accept related connection packets" disabled=no add chain=input connection-state=invalid action=drop comment="drop invalid packets" disabled=no add chain=input protocol=tcp psd=21,3s,3,1 action=drop comment="detect and drop port scan connections" disabled=no add chain=input protocol=tcp connection-limit=3,32 src-address-list=black_list action=tarpit comment="suppress DoS attack" disabled=no add chain=input protocol=tcp connection-limit=10,32 action=add-src-to-address-list address-list=black_list address-list-timeout=1d comment="detect DoS attack" disabled=no add chain=input dst-address-type=!local action=drop comment="drop all that is not to local" disabled=no add chain=input src-address-type=!unicast action=drop comment="drop all that is not from unicast" disabled=no add chain=input protocol=icmp action=jump jump-target=ICMP comment="jump to chain ICMP" disabled=no add chain=input action=jump jump-target=services comment="jump to chain services" disabled=no add chain=input action=log log-prefix="input" comment="log everything else" disabled=yes add chain=input action=drop comment="drop everything else" disabled=no#针对ICMP数据包 add chain=ICMP protocol=icmp icmp-options=0:0-255 limit=5,5 action=accept comment="0:0 allow ping and limit for 5pac/s" disabled=no add chain=ICMP protocol=icmp icmp-options=3:3 limit=5,5 action=accept comment="3:3 allow trace and limit for 5pac/s" disabled=no add chain=ICMP protocol=icmp icmp-options=3:4 limit=5,5 action=accept comment="3:4 allow MTU discovery and limit for 5pac/s" disabled=no add chain=ICMP protocol=icmp icmp-options=8:0-255 limit=5,5 action=accept comment="8:0 and limit for 5pac/s" disabled=no add chain=ICMP protocol=icmp icmp-options=11:0-255 limit=5,5 action=accept comment="11:0 allow TTL exceeded and limit for 5pac/s" disabled=no add chain=ICMP protocol=icmp action=drop comment="Drop everything else" disabled=no#路由主机上开启的一些端口,用于路由器上的网络服务。默认没有启用几个 add chain=services src-address=127.0.0.1 dst-address=127.0.0.1 action=accept comment="accept localhost" disabled=no add chain=services protocol=tcp dst-port=20-21 action=accept comment="allow ftp" disabled=no add chain=services protocol=tcp dst-port=22 action=accept comment="allow sftp, ssh" disabled=no add chain=services protocol=tcp dst-port=23 action=accept comment="allow telnet" disabled=no add chain=services protocol=tcp dst-port=80 action=accept comment="allow http, webbox" disabled=no add chain=services protocol=tcp dst-port=8291 action=accept comment="Allow winbox" disabled=no add chain=services protocol=udp dst-port=20561 action=accept comment="allow MACwinbox " disabled=no add chain=services src-address=159.148.172.205 protocol=tcp dst-port=7828 action=accept comment="..." disabled=no # add chain=services protocol=tcp dst-port=2000 action=accept comment="Bandwidth server" disabled=yes add chain=services protocol=udp dst-port=5678 action=accept comment=" MT Discovery Protocol" disabled=yes add chain=services protocol=tcp dst-port=53 action=accept comment="allow DNS request" disabled=yes add chain=services protocol=udp dst-port=53 action=accept comment="Allow DNS request" disabled=yes add chain=services protocol=udp dst-port=1701 action=accept comment="allow L2TP" disabled=yes add chain=services protocol=tcp dst-port=1723 action=accept comment="allow PPTP" disabled=yes add chain=services protocol=gre action=accept comment="allow PPTP and EoIP" disabled=yes add chain=services protocol=ipencap action=accept comment="allow IPIP" disabled=yes add chain=services protocol=udp dst-port=1900 action=accept comment="UPnP" disabled=yes add chain=services protocol=tcp dst-port=2828 action=accept comment="UPnP" disabled=yes add chain=services protocol=udp dst-port=67-68 action=accept comment="allow DHCP" disabled=yes add chain=services protocol=tcp dst-port=8080 action=accept comment="allow Web Proxy" disabled=yes add chain=services protocol=tcp dst-port=123 action=accept comment="allow NTP" disabled=yes add chain=services protocol=tcp dst-port=161 action=accept comment="allow SNMP" disabled=yes add chain=services protocol=tcp dst-port=443 action=accept comment="allow https for Hotspot" disabled=yes add chain=services protocol=tcp dst-port=1080 action=accept comment="allow Socks for Hotspot" disabled=yes add chain=services protocol=udp dst-port=500 action=accept comment="allow IPSec connections" disabled=yes add chain=services protocol=ipsec-esp action=accept comment="allow IPSec" disabled=yes add chain=services protocol=ipsec-ah action=accept comment="allow IPSec" disabled=yes add chain=services protocol=tcp dst-port=179 action=accept comment="Allow BGP" disabled=yes add chain=services protocol=udp dst-port=520-521 action=accept comment="allow RIP" disabled=yes add chain=services protocol=ospf action=accept comment="allow OSPF" disabled=yes add chain=services protocol=udp dst-port=5000-5100 action=accept comment="allow BGP" disabled=yes add chain=services protocol=tcp dst-port=1720 action=accept comment="allow Telephony" disabled=yes add chain=services protocol=udp dst-port=1719 action=accept comment="allow Telephony" disabled=yes add chain=services protocol=vrrp action=accept comment="allow VRRP " disabled=yes#丢弃已知的病毒特征包 virus add chain=virus protocol=tcp dst-port=135-139 action=drop comment="Drop Blaster Worm" disabled=no add chain=virus protocol=udp dst-port=135-139 action=drop comment="Drop Messenger Worm" disabled=no add chain=virus protocol=tcp dst-port=445 action=drop comment="Drop Blaster Worm" disabled=no add chain=virus protocol=udp dst-port=445 action=drop comment="Drop Blaster Worm" disabled=no add chain=virus protocol=tcp dst-port=593 action=drop comment="________" disabled=no add chain=virus protocol=tcp dst-port=1024-1030 action=drop comment="________" disabled=no add chain=virus protocol=tcp dst-port=1080 action=drop comment="Drop MyDoom" disabled=no add chain=virus protocol=tcp dst-port=1214 action=drop comment="________" disabled=no add chain=virus protocol=tcp dst-port=1363 action=drop comment="ndm requester" disabled=no add chain=virus protocol=tcp dst-port=1364 action=drop comment="ndm server" disabled=no add chain=virus protocol=tcp dst-port=1368 action=drop comment="screen cast" disabled=no add chain=virus protocol=tcp dst-port=1373 action=drop comment="hromgrafx" disabled=no add chain=virus protocol=tcp dst-port=1377 action=drop comment="cichlid" disabled=no add chain=virus protocol=tcp dst-port=1433-1434 action=drop comment="Worm" disabled=no add chain=virus protocol=tcp dst-port=2745 action=drop comment="Bagle Virus" disabled=no add chain=virus protocol=tcp dst-port=2283 action=drop comment="Drop Dumaru.Y" disabled=no add chain=virus protocol=tcp dst-port=2535 action=drop comment="Drop Beagle" disabled=no add chain=virus protocol=tcp dst-port=2745 action=drop comment="Drop Beagle.C-K" disabled=no add chain=virus protocol=tcp dst-port=3127-3128 action=drop comment="Drop MyDoom" disabled=no add chain=virus protocol=tcp dst-port=3410 action=drop comment="Drop Backdoor OptixPro" disabled=no add chain=virus protocol=tcp dst-port=4444 action=drop comment="Worm" disabled=no add chain=virus protocol=udp dst-port=4444 action=drop comment="Worm" disabled=no add chain=virus protocol=tcp dst-port=5554 action=drop comment="Drop Sasser" disabled=no add chain=virus protocol=tcp dst-port=8866 action=drop comment="Drop Beagle.B" disabled=no add chain=virus protocol=tcp dst-port=9898 action=drop comment="Drop Dabber.A-B" disabled=no add chain=virus protocol=tcp dst-port=10000 action=drop comment="Drop Dumaru.Y" disabled=no add chain=virus protocol=tcp dst-port=10080 action=drop comment="Drop MyDoom.B" disabled=no add chain=virus protocol=tcp dst-port=12345 action=drop comment="Drop NetBus" disabled=no add chain=virus protocol=tcp dst-port=17300 action=drop comment="Drop Kuang2" disabled=no add chain=virus protocol=tcp dst-port=27374 action=drop comment="Drop SubSeven" disabled=no add chain=virus protocol=tcp dst-port=65506 action=drop comment="Drop PhatBot, Gaobot" disabled=no#转发的数据包 forward add chain=forward connection-state=established action=accept comment="accept established packets" disabled=no add chain=forward connection-state=related action=accept comment="accept related packets" disabled=no add chain=forward connection-state=invalid action=drop comment="drop invalid packets" disabled=no add chain=forward src-address-type=!unicast action=drop comment="drop all that is not from unicast" disabled=no add chain=forward in-interface=internet src-address-list=not_in_internet action=drop comment="drop data from bogon IP's" disabled=no add chain=forward in-interface=!internet dst-address-list=not_in_internet action=drop comment="drop data to bogon IP's" disabled=no add chain=forward protocol=icmp action=jump jump-target=ICMP comment="jump to chain ICMP" disabled=no add chain=forward action=jump jump-target=virus comment="jump to virus chain" disabled=no add chain=forward action=accept comment="Accept everything else" disabled=no#从路由主机访问外网的数据包 output add chain=output connection-state=invalid action=drop comment="drop invalid packets" disabled=no add chain=output connection-state=related action=accept comment="accept related packets" disabled=no add chain=output connection-state=established action=accept comment="accept established packets" disabled=no add chain=output action=drop comment="Drop all connections from this router" disabled=no#定义内网特殊地址列表 bogon IP / ip firewall address-list add list=not_in_internet address=0.0.0.0/8 comment="" disabled=no add list=not_in_internet address=172.16.0.0/12 comment="" disabled=no add list=not_in_internet address=192.168.0.0/16 comment="" disabled=no add list=not_in_internet address=10.0.0.0/8 comment="" disabled=no add list=not_in_internet address=169.254.0.0/16 comment="" disabled=no add list=not_in_internet address=127.0.0.0/8 comment="" disabled=no add list=not_in_internet address=224.0.0.0/3 comment="" disabled=no#默认设置,没什么改变 connection helper / ip firewall service-port set ftp ports=21 disabled=no set tftp ports=69 disabled=no set irc ports=6667 disabled=no set h323 disabled=yes set quake3 disabled=no set mms disabled=no set gre disabled=yes set pptp disabled=yes -

![Ros封pps pptv 等网络电视软件]() Ros封pps pptv 等网络电视软件 用7层可以用。/ip firewall layer7-protocol add comment="" name=pps regexp="^.\?.\?\\c.+\\c" add comment="" name=qqlive regexp="(^get.+\\video.\?\\qq.+\\flv|^\\xFE.\?.\?.\ \?.\?\\xD3|^get.+\\video.\?\\qq.+\\mp4)" add comment="" name=pplive regexp="(\\x06\\x02\\xA8\\xC0\\xB1\\x13|\\xA8\\x02\ \\x06\\x19\\x1A\\x5F\\x1B\\x6F\\xAE\\xE1|^get.+\\mp4.\?\\key.+\\pplive)" add comment="" name=qqmusic regexp=\ "(^\\xFE.\?.\?.\?.\?\\xCF|^get.+\\qqmusic.\?\\qq.+\\qqmusic)"

Ros封pps pptv 等网络电视软件 用7层可以用。/ip firewall layer7-protocol add comment="" name=pps regexp="^.\?.\?\\c.+\\c" add comment="" name=qqlive regexp="(^get.+\\video.\?\\qq.+\\flv|^\\xFE.\?.\?.\ \?.\?\\xD3|^get.+\\video.\?\\qq.+\\mp4)" add comment="" name=pplive regexp="(\\x06\\x02\\xA8\\xC0\\xB1\\x13|\\xA8\\x02\ \\x06\\x19\\x1A\\x5F\\x1B\\x6F\\xAE\\xE1|^get.+\\mp4.\?\\key.+\\pplive)" add comment="" name=qqmusic regexp=\ "(^\\xFE.\?.\?.\?.\?\\xCF|^get.+\\qqmusic.\?\\qq.+\\qqmusic)" -

![mikrotik有效的ROSPCQ限速脚本]() mikrotik有效的ROSPCQ限速脚本 关键词:max-limit------我们最常用的地方,最大速度 400K burst-limit--------突破速度的最大值 1200K burst-thershold--------突破速度的阀值 360k burst-time-------突破速度的时间值 30s解释一下限制意义: 当客户机在30秒(burst-time)内的平均值小于突破速度阀值(burst-thershold)360K时,客户机的最大下载速率可以超过最大限速值(max-limit)400K,达到突破最大值(burst-limit)1200K,如果30秒内平均值大于360K,那客户机的最大速度只能达到400K。这样也就是当我们开网页时可以得到一个更大的速度1200K,长时间下载时速度只能得到400K,使我们的带宽可以更有效的利用 ============================================================== 1.建立静态限速脚本( /system/scripts ) :for aaa from 1 to 15 do={/queue simple add name=(PC . $aaa) dst-address=(192.168.1. . $aaa) limit-at=500000/500000 max-limit=600000/600000} (说明: 这个是建立静态限速,1 to 15 改为你内网的IP! limit-at=500000/500000 是平均网速500K,max-limit=600000/600000 是普通限速600k!在winbox的scripts name文本框中输入PC (对应name=(PC . $aaa ) 2.建立固定脚本 / ip firewall mangle add chain=prerouting action=mark-packet new-packet-mark=all-mark \ passthrough=yes comment="" disabled=no (说明: 这个是固定脚本!直接复制!)3.建立动态限速脚本 / queue type add name="PCQ-up" kind=pcq pcq-rate=125000 pcq-limit=50 \ pcq-classifier=src-address pcq-total-limit=2000 add name="PCQ-down" kind=pcq pcq-rate=250000 pcq-limit=50 \ pcq-classifier=dst-address pcq-total-limit=2000 (说明:上面表示设置PCQ-up/PCQ-down动态网速为125k/250k )4.建立动态限速策略 / queue simple add name="PCQ" target-addresses=192.168.1.0/28 dst-address=0.0.0.0/0 \ interface=all parent=none packet-marks=all-mark direction=both priority=1 \ queue=PCQ-up/PCQ-down limit-at=0/0 max-limit=2000000/2000000 \ total-queue=default-small disabled=yes(说明:到这里就是建立动态限速的策略了!192.168.1.0/28 改为你IP段!max-limit=2000000/2000000 这里是你总宽带,电信给你多少就填多少!其他不用改,,因为需要转跳到上面的!5.PCQ限速启闭开关 / system script add name="PCQON" source=":if \(\[ /queue sim get \[/queue sim find \ name=\"PCQ\"\] disable \]=true \) do={/queue sim enable PCQ}" \ policy=ftp,reboot,read,write,policy,test,winbox,password add name="PCQOFF" source=":if \(\[ /queue sim get \[/queue sim find \ name=\"PCQ\"\] disable \]=false \) do={/queue sim disable PCQ}" \ policy=ftp,reboot,read,write,policy,test,winbox,password (说明:这个是启发脚本,就是启发动态和关闭动态的脚本!直接复制!)6.设置流量控制开关(必须在Winbox中操作) / tools traffic-monitor add name="PCQON" interface=WAN traffic=received trigger=above \ threshold=1500000 on event=PCQON comment="" disabled=no add name="PCQOFF" interface=WAN traffic=received trigger=below \ threshold=300000 on event=PCQOFF comment="" disabled=no (说明:这个是流量监控,我有2M带宽设置是流量大于1.5M时启发。不建议改得太少。threshold=300000是少于300k时关闭动态!这个自己掌握好!多试试!)

mikrotik有效的ROSPCQ限速脚本 关键词:max-limit------我们最常用的地方,最大速度 400K burst-limit--------突破速度的最大值 1200K burst-thershold--------突破速度的阀值 360k burst-time-------突破速度的时间值 30s解释一下限制意义: 当客户机在30秒(burst-time)内的平均值小于突破速度阀值(burst-thershold)360K时,客户机的最大下载速率可以超过最大限速值(max-limit)400K,达到突破最大值(burst-limit)1200K,如果30秒内平均值大于360K,那客户机的最大速度只能达到400K。这样也就是当我们开网页时可以得到一个更大的速度1200K,长时间下载时速度只能得到400K,使我们的带宽可以更有效的利用 ============================================================== 1.建立静态限速脚本( /system/scripts ) :for aaa from 1 to 15 do={/queue simple add name=(PC . $aaa) dst-address=(192.168.1. . $aaa) limit-at=500000/500000 max-limit=600000/600000} (说明: 这个是建立静态限速,1 to 15 改为你内网的IP! limit-at=500000/500000 是平均网速500K,max-limit=600000/600000 是普通限速600k!在winbox的scripts name文本框中输入PC (对应name=(PC . $aaa ) 2.建立固定脚本 / ip firewall mangle add chain=prerouting action=mark-packet new-packet-mark=all-mark \ passthrough=yes comment="" disabled=no (说明: 这个是固定脚本!直接复制!)3.建立动态限速脚本 / queue type add name="PCQ-up" kind=pcq pcq-rate=125000 pcq-limit=50 \ pcq-classifier=src-address pcq-total-limit=2000 add name="PCQ-down" kind=pcq pcq-rate=250000 pcq-limit=50 \ pcq-classifier=dst-address pcq-total-limit=2000 (说明:上面表示设置PCQ-up/PCQ-down动态网速为125k/250k )4.建立动态限速策略 / queue simple add name="PCQ" target-addresses=192.168.1.0/28 dst-address=0.0.0.0/0 \ interface=all parent=none packet-marks=all-mark direction=both priority=1 \ queue=PCQ-up/PCQ-down limit-at=0/0 max-limit=2000000/2000000 \ total-queue=default-small disabled=yes(说明:到这里就是建立动态限速的策略了!192.168.1.0/28 改为你IP段!max-limit=2000000/2000000 这里是你总宽带,电信给你多少就填多少!其他不用改,,因为需要转跳到上面的!5.PCQ限速启闭开关 / system script add name="PCQON" source=":if \(\[ /queue sim get \[/queue sim find \ name=\"PCQ\"\] disable \]=true \) do={/queue sim enable PCQ}" \ policy=ftp,reboot,read,write,policy,test,winbox,password add name="PCQOFF" source=":if \(\[ /queue sim get \[/queue sim find \ name=\"PCQ\"\] disable \]=false \) do={/queue sim disable PCQ}" \ policy=ftp,reboot,read,write,policy,test,winbox,password (说明:这个是启发脚本,就是启发动态和关闭动态的脚本!直接复制!)6.设置流量控制开关(必须在Winbox中操作) / tools traffic-monitor add name="PCQON" interface=WAN traffic=received trigger=above \ threshold=1500000 on event=PCQON comment="" disabled=no add name="PCQOFF" interface=WAN traffic=received trigger=below \ threshold=300000 on event=PCQOFF comment="" disabled=no (说明:这个是流量监控,我有2M带宽设置是流量大于1.5M时启发。不建议改得太少。threshold=300000是少于300k时关闭动态!这个自己掌握好!多试试!) -

![ros按流量阀值限速限速]() ros按流量阀值限速限速 用WINBOX进入SYSTEM--scripts 按+ 把以下信息COPY到source 点OK 再按run scripts就可以了:for aaa from 2 to 254 do={/queue simple add name=(pc . $aaa) dst-address=(192.168.0. . $aaa) burst-time=25/25 burst-threshold=4000000/4000000 max-limit=6000000/6000000 burst-limit=8000000/8000000}--------------------------------------------------------------------------------------------------当客户机在25秒(burst-time)内的平均值小于突破速度阀值(burst-thershold)400K时,客户机的最大下载速率可以超过最大限速值(max-limit)600K,达到突破最大值(burst-limit)800K,如果25秒内平均值大于600K,那客户机的最大速度只能达到200K。这样也就是当我们开网页时可以得到一个更大的速度800K,长时间下载时速度只能得到600K,使我们的带宽可以更有效的利用

ros按流量阀值限速限速 用WINBOX进入SYSTEM--scripts 按+ 把以下信息COPY到source 点OK 再按run scripts就可以了:for aaa from 2 to 254 do={/queue simple add name=(pc . $aaa) dst-address=(192.168.0. . $aaa) burst-time=25/25 burst-threshold=4000000/4000000 max-limit=6000000/6000000 burst-limit=8000000/8000000}--------------------------------------------------------------------------------------------------当客户机在25秒(burst-time)内的平均值小于突破速度阀值(burst-thershold)400K时,客户机的最大下载速率可以超过最大限速值(max-limit)600K,达到突破最大值(burst-limit)800K,如果25秒内平均值大于600K,那客户机的最大速度只能达到200K。这样也就是当我们开网页时可以得到一个更大的速度800K,长时间下载时速度只能得到600K,使我们的带宽可以更有效的利用